人事系统不仅应用在企事业单位局域网中,还广泛应用于互联网中,因此对系统的安全要求很高。为保护客户信息系统安全,人事系统在设计中采用了多层次的安全防护措施, 使系统最大限度地不被黑客和有意破坏者攻击。

1.安全架构

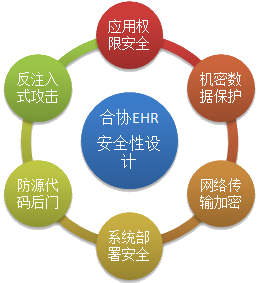

人事系统的安全性设计包括如下图所示的六个方面:

|

安全设计 |

说明 |

|

系统部署安全 |

对操作系统、数据库服务器、文件系统的访问支持严格的最低权限分配,预防通过黑客手段获取操作系统及数据库的高级用户权限。 |

|

网络传输加密 |

支持SSL加密传送,在高安全性要求的环境下可选用(可选项,牺牲部分系统性能)。 |

|

机密数据保护 |

关键数据采用MD5加密,关键组件采用公司独有混淆加密技术。确保如数据库连接字符串、密码、许可验证、Web Service接口等的关键参数在传输前后均为加密格式。 |

|

应用权限安全 |

采用基于角色的应用权限管理机制,支持三级访问权限控制,角色和用户权限的分配限细化到结点和操作,严格限制越权操作。 |

|

反注入式攻击 |

对SQL注入式攻击设计了统一的预防和过滤机制,确保攻击者无法通过该方法入侵应用系统。此外通过限制可执行文件的上传,防止服务器被植入木马程序。 |

|

防源代码后门 |

公司为保障客户利益,采用以下措施来保障本公司正式发行的软件不含除产品许可证机制外的任何后门程序: 1) 内部源代码审查,对阶段性变更或重要版本发布的代码进行审查,防止可能出现开发人员私下设置后门程序。 2) 责任追溯机制,公司的研发部门建立了严密安全管理机制和相应的软件系统,任何对源代码的查阅、变更和生成操作均会记入详细的活动日志。 3) 法律和承诺,公司和研发部的员工签署了相应的法律文件,并进行了相应的培训教育;同时公司在与客户的合约中均承担自主制造后门程序所带来的法律责任。 |

2.安全审计

随着软件和网络技术的快速发展,信息技术安全所面临的风险和挑战也越来越高。公司深刻认识到软件和网络的漏洞将永远存在,我们在不断强化和改进软件安全性的同时也非常重视信息系统的安全审计工作。

系统日志在安全审计中扮演非常重要的角色,通过对系统日志的分析,我们对较大的机会对系统的漏洞进行预防和修补,并对已发生的攻击行为进行追溯。

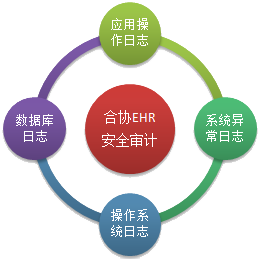

人事系统安全审计所依赖的日志主要包括如下图所示的四个方面:

|

安全设计 |

说明 |

|

应用操作日志 |

人事系统所有关键数据的增删改操作均可以记录相应日志,并且可以通过配置开关进行灵活设置。 |

|

系统异常日志 |

人事系统在出现无法意料的错误时系统均可记录详细的日志信息,并且可以通过配置开关进行灵活设置。 |

|

数据库日志 |

人事系统在部署时要求数据库打开日志记录开关并对数据和日志进行可靠的备份,数据库日志有助于分析高级别的攻击行为。 |

|

操作系统日志 |

人事系统所部署的服务器要求保留不少于3个月的操作系统日志,操作系统日志有助于分析高级别的攻击行为。 |

3.部分安全特性介绍

l 配置文件加密

配置文件里往往包含一些敏感信息如数据库连接的用户名和密码. 一旦这些信息被窃取, 黑客可以绕开系统直接进入数据库操作数据. 本系统可以对此类信息进行加密,从而有效地防止了此类攻击的发生.

l 用户密码加密

检验方法: 直接打开数据库,打开人员表的密码,字段password的内容经是经过加密的, 即使是管理员也无法知道其他用户的密码。

l 防SQL注入式攻击

SQL注入是指通过Web系统的输入区域,插入SQL meta-characters(特殊字符代表一些数据)和指令,操纵执行后端的SQL查询的技术。

本系统已对SQL注入攻击进行了防范, 系统采用统一的数据参数验证类、统一的URL请求拦截检验机制防止SQL注入攻击。

l 防泄露系统组件调用信息

有些系统特别是.Net , 在发生意外的错误时,会直接报出错误跟踪信息, 从而给不法分子获取系统组件调用流程提供了方便. 本系统已对所有异常进行了相应的处理, 使报错时弹出的是自定义的错误页面, 只显错误信息,不显示错误跟踪信息。

l 防通过拷贝或制造Cookie来攻击

人事系统通过特别设计,攻击者无法通过木马程序或手工拷贝登录用户的本机用户身份cookie的方式,将低级用户权限升级到高级用户。

l 防止通过直接输入内部页面URL来进入系统

本系统在未登陆前输入任何URL都将返回登陆页面(个别不需要验证的除外)

l 通过UKEY来防止非法登录

人事系统通过为每一个系统操作者,甚至是系统查询者配置一个UKEY,来保证没有UKEY的用户是登录不了此系统的,保证硬件级加密的可靠性,减少非系统用户知道密码后也可登录的可能。

l 用户通过系统本身提供的权限功能确保不同用户的不同权限

用户实行权限管理,可按:部门;业务功能;业务表;业务字段;字段记录级权限,报表,人员类别,来进行分权管理;其中系统管理员不能对自身进行授权,需要通过授权流程来授权;

l 防止通过系统上传攻击程序来攻击系统

黑客经常通过正常系统渠道(如BBS)上传攻击程序(通常是可执行文件)来攻击. 本系统所有上传已限制了可执行文件的上传(类型可配置)。

l 对进入系统的数据更改操作全面跟踪

本系统已对所有管理者操作进行了日志记录,如果恶意破坏者删除或修改了数据,将可记录是哪个帐号操作的.并且对删除日志操作也有记录,删除日志的日志不能被删除。